Android逆向4-动态调试&Log插桩

Android逆向4-动态调试&Log插桩来自吾爱破解-正己 https://www.52pojie.cn/thread-1701353-1-1.html 动调动态调试步骤 1 修改权限 方法一:在AndroidManifest.xml里添加可调试权限 1android:debuggable="true" 方法二:XappDebug模块hook对应的app 项目地址:XappDebug 右上角设置showa already debug 方法三:Magisk命令(重启失效) 12345671. adb shell #adb进入命令行模式2. su #切换至超级用户3. magisk resetprop ro.debuggable 14. stop;start; #一定要通过该方式重启 方法四:刷入MagiskHide Props...

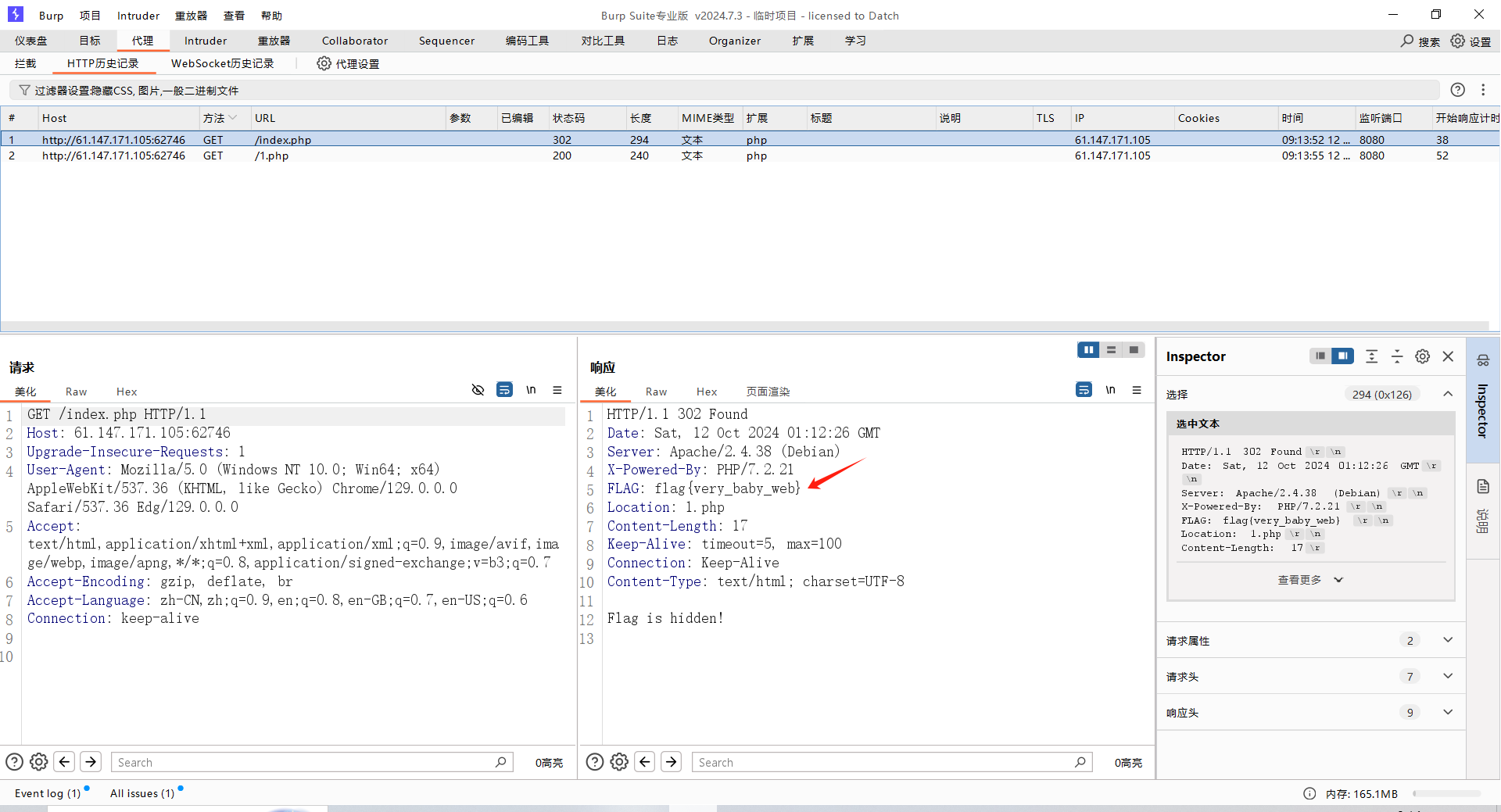

baby_web-Web-攻防世界14

baby_web-CTFWeb进阶wp-攻防世界14页面显示1.php,可以先访问下源码和index.php,发现内容一致,再查看下cookie和header,看一下有没有藏flag,发现没。 dirsearch一下,发现访问index.php会重定向到1.php。抓包看一下 查得flag

pwn入门-ret2libc

pwn入门-ret2libcwrite(1) read(0) 0是输入,1是输出,write和puts有区别 amd64:前6个参数依次存放于 rdi、rsi、rdx、rcx、r8、r9 寄存器中,第7个以后的参数存放于栈中 程序没有system怎么办? 12345678910111213141516#include <stdio.h>#include <stdlib.h>#include <unistd.h>int dofunc(){ char b[8] = {}; write(1,"input:",6);//2,3,4 fd=open('./a');puts read(0,b,0x100); write(1,"byebye",6); return 0;}int main(){ dofunc(); return 0;} ret2libc 即控制函数的执行libc...

Android逆向3-去弹框,更新

Android逆向3-去弹框,更新原文:https://www.52pojie.cn/thread-1706691-1-1.html 做适当补充 安卓四大组件 组件 描述 Activity(活动) 在应用中的一个Activity可以用来表示一个界面,意思可以理解为“活动”,即一个活动开始,代表 Activity组件启动,活动结束,代表一个Activity的生命周期结束。一个Android应用必须通过Activity来运行和启动,Activity的生命周期交给系统统一管理。 Service(服务) Service它可以在后台执行长时间运行操作而没有用户界面的应用组件,不依赖任何用户界面,例如后台播放音乐,后台下载文件等。 Broadcast Receiver(广播接收器) 一个用于接收广播信息,并做出对应处理的组件。比如我们常见的系统广播:通知时区改变、电量低、用户改变了语言选项等。 Content Provider(内容提供者) 作为应用程序之间唯一的共享数据的途径,Content...

pwn入门-ret2csu+栈对齐

pwn入门-ret2csu+栈对齐没有写system就一定没?除了system还有vmmap mproject orw int 0x80 syscall open read puts exevc malloc_ hook free_hook exit_hook…. 12345678910111213141516#include <stdio.h>#include <stdlib.h>#include <unistd.h>int dofunc(){ char b[8] = {}; write(1,"input:",6); read(0,b,0x100); write(1,"bye",3); return 0;}int main(){ dofunc(); return...

Android逆向1-smali

Android逆向2来自吾爱破解-正己 https://www.52pojie.cn/thread-1701353-1-1.html APK文件结构简介apk 全称 Android Package,它相当于一个压缩文件,只要在电脑上将apk后缀改为zip即可解压。 文件 注释 assets目录 存放APK的静态资源文件,比如视频,音频,图片等 lib...

Metasploit使用-复现永恒之蓝漏洞

Metasploit使用-复现永恒之蓝漏洞MSF是渗透测试领域最流行的渗透测试框架,其中msf为总模块,其他均为分支模块。分支模块如下: 辅 助 模 块 (Auxiliary,扫描器),扫描主机系统,寻找可用漏洞; 渗透攻击模块 (Exploits),选择并配置一个漏洞利用模块; 攻击载荷模块 (Payloads),选择并配置一个攻击载荷模块; 后渗透攻击模块 (Post),用于内网渗透的各种操作; 编 码 器 模 块 (Encoders),选择编码技术,绕过杀软(或其他免杀方式); 所有模块位置:/usr/share/metasploit-framework/modules/ 渗透步骤(Exploit) 12345search xxx #搜索某个漏洞use xxx #使用某个漏洞利用模块show options #查看配置选项set...

Android逆向1-smali

Android逆向1-smali来自吾爱破解-正己 https://www.52pojie.cn/thread-1701353-1-1.html 1. JVM、Dalvik、ART JVM是JAVA虚拟机,运行JAVA字节码程序 Dalvik是Google专门为Android设计的一个虚拟机,Dalvik有专属的文件执行格式dex(Dalvik executable) Art(Android Runtime)相当于Dalvik的升级版,本质与Dalvik无异 2. smali及其语法smali是Dalvik的寄存器语言,smali代码是dex反编译而来的。 关键字 名称 注释 .class 类名 .super 父类名,继承的上级类名名称 .source 源名 .field 变量 .method 方法名 .register 寄存器 .end...

pwn入门-栈上格式化字符串

pwn入门-栈上格式化字符串你想有多pwn123456789101112131415161718192021222324252627282930#include <stdio.h>#include <stdlib.h>#include <unistd.h>int init_func(){ setvbuf(stdin,0,2,0); setvbuf(stdout,0,2,0); setvbuf(stderr,0,2,0); return 0;}int dofunc(){ char buf[0x100] ; while(1){ puts("input:"); read(0,buf,0x100); if(!strncmp(buf,"quit",4)) break; printf(buf); } return 0;}int main(){ ...

文件上传与下载

文件上传与下载一、文件上传 要有一个 form 标签,method=post 请求 form 标签的 encType 属性值必须为 multipart/form-data 值 在 form 标签中使用 input type=file 添加上传的文件 编写服务器代码(Servlet 程序)接收,处理上传的数据。 encType=multipart/form-data 表示提交的数据,以多段(每一个表单项一个数据段)的形式进行拼接,然后以二进制流的形式发送给服务器 导入jar包处理文件和对象 commons-fileupload.jar 常用 API 介绍说明 ServletFileUpload 类,用于解析上传的数据。 FileItem 类,表示每一个表单项。 boolean ServletFileUpload.isMultipartContent(HttpServletRequest request); 判断当前上传的数据格式是否是多段的格式。 public List...