Cookie与Session

Cookie与Session一、Cookie Cookie 是服务器通知客户端保存键值对的一种技术。 客户端有了 Cookie 后,每次请求都发送给服务器。 每个 Cookie 的大小不能超过 4kb 1.1 Cookie的创建 123456789101112protected void createCookie(HttpServletRequest req, HttpServletResponse resp) throws ServletException,IOException { //1 创建 Cookie 对象 Cookie cookie = new Cookie("key4", "value4"); //2 通知客户端保存 Cookie resp.addCookie(cookie); //1 创建 Cookie 对象 Cookie cookie1 = new Cookie("key5", "value5"); //2 通知客户端保存...

逆向攻防世界CTF系列17-dmd-50-100

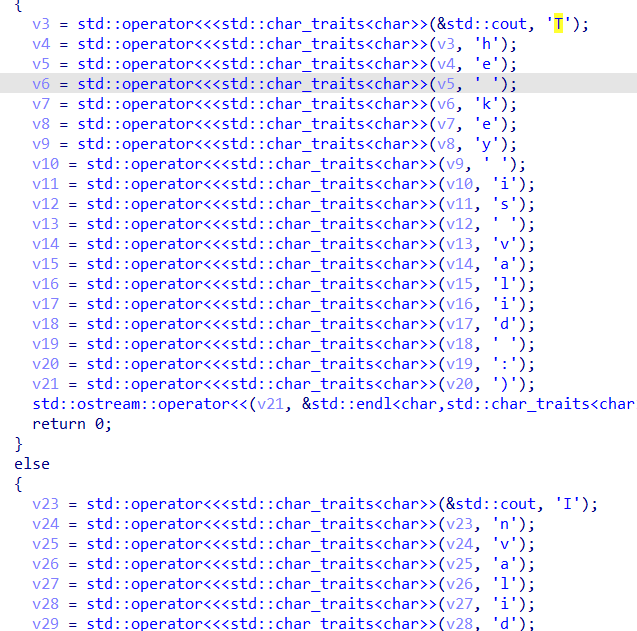

逆向攻防世界CTF系列17-dmd-50-10064位无壳 12std::string::string(v39, v42, &v38); // v42 输入复制给 v39。md5((MD5 *)v40, (const std::string *)v39); //一个md5加密函数, 把 v39 进行 MD5 后保存在 v40 这里都是什么invalid key,没什么用,输出用的 12345678910111213141516171819202122232425262728293031if ( *(_WORD *)v41 == 0x3837 && *(_BYTE *)(v41 + 2) == 0x30 && *(_BYTE *)(v41 + 3) == 0x34 && *(_BYTE *)(v41 + 4) == 0x33 && *(_BYTE *)(v41 + 5) == 0x38 && *(_BYTE *)(v41 + 6) == 0x64 ...

EL 表达式 与 JSTL 标签库

EL 表达式 与 JSTL 标签库一、EL表达式1.1 EL 表达式简介EL 表达式的全称是:Expression Language。是表达式语言。 EL 表达式的作用:EL 表达式主要是代替 jsp 页面中的表达式脚本在 jsp 页面中进行数据的输出。 因为 EL 表达式在输出数据的时候,要比 jsp 的表达式脚本要简洁很多。 EL 表达式的格式是:${表达式} EL 表达式在输出 null 值的时候,输出的是空串。jsp 表达式脚本输出 null 值的时候,输出的是 null 字符串。 对比如下: 12345678<body> <% request.setAttribute("key","值"); %>表达式脚本输出 key 的值是: <%=request.getAttribute("key1")==null?"":request.getAttribute("key1")%><br/> ...

逆向攻防世界CTF系列16-IgniteMe-100

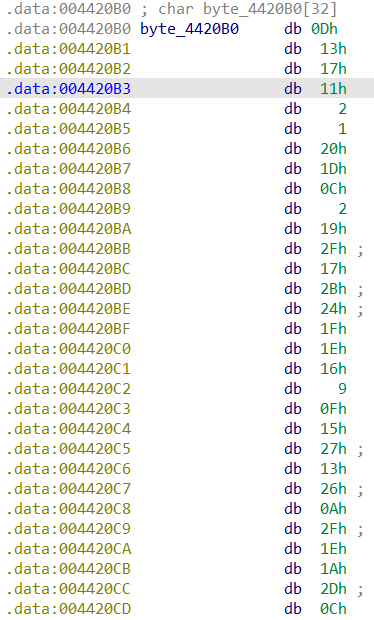

逆向攻防世界CTF系列16-IgniteMe-10032位无壳 1234567891011121314151617181920212223242526272829303132333435int __cdecl main(int argc, const char **argv, const char **envp){ size_t i; // [esp+4Ch] [ebp-8Ch] char v5[8]; // [esp+50h] [ebp-88h] BYREF char Str[128]; // [esp+58h] [ebp-80h] BYREF sub_402B30(&unk_446360, "Give me your flag:"); sub_4013F0(sub_403670); sub_401440(Str, 127); if ( strlen(Str) < 0x1E && strlen(Str) > 4 ){ strcpy(v5,...

Filter 过滤器

Filter 过滤器 Filter 过滤器它是 JavaWeb 的三大组件之一。三大组件分别是:Servlet 程序、Listener 监听器、Filter 过滤器 Filter 过滤器它是 JavaEE 的规范。也就是接口 Filter 过滤器它的作用是:拦截请求,过滤响应。 拦截请求常见的应用场景有: 1、权限检查 2、日记操作 3、事务管理……等等 1.Filter入门案例要求:在你的 web 工程下,有一个 admin 目录。这个 admin 目录下的所有资源(html 页面、jpg 图片、jsp 文件、等等)都必须是用户登录之后才允许访问。 思考:根据之前我们学过内容。我们知道,用户登录之后都会把用户登录的信息保存到 Session 域中。所以要检查用户是否登录,可以判断 Session 中否包含有用户登录的信息即可!!! 12345678<% Object user = session.getAttribute("user"); // 如果等于 null,说明还没有登录 if (user ==...

逆向攻防世界CTF系列15-Shuffle-100

逆向攻防世界CTF系列15-Shuffle-10032位无壳,没意思,直接提交 SECCON{Welcome to the SECCON 2014 CTF!}

HTTP

...

逆向攻防世界CTF系列14-easyRE1-100

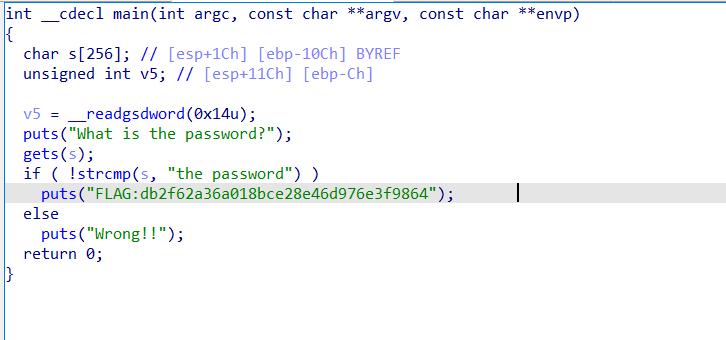

逆向攻防世界CTF系列14-easyRE1-100给了两个文件,一个32位,一个64位 先看看32位 再看64 试了一下,假的 最后还是没做出来 看了题解… flag{db2f62a36a018bce28e46d976e3f9864} 吃一堑长一智….

javaweb实战

javaweb实战一、第一阶段前端页面编写 二、第二阶段Dao,Service代码编写等 javaEE三层架构 1、先创建书城需要的数据库和表。 2、编写数据库表对应的 JavaBean 对象 3、编写工具类 JdbcUtils 3.1、导入需要的 jar 包 数据库和连接池需要: druid-1.1.9.jar mysql-connector-java-5.1.7-bin.jar 以下是测试需要: hamcrest-core-1.3.jar junit-4.12.jar 3.2、在 src 源码目录下编写 jdbc.properties 属性配置文件: 123456username=rootpassword=rooturl=jdbc:mysql://localhost:3306/bookdriverClassName=com.mysql.jdbc.DriverinitialSize=5maxActive=10 3.3、编写 JdbcUtils...

逆向攻防世界CTF系列13-Reversing-x64Elf-100

逆向攻防世界CTF系列13-Reversing-x64Elf-100无壳64位 1234567891011121314151617181920__int64 __fastcall main(int a1, char **a2, char **a3){ char s[264]; // [rsp+0h] [rbp-110h] BYREF unsigned __int64 v5; // [rsp+108h] [rbp-8h] v5 = __readfsqword(0x28u); printf("Enter the password: "); if ( !fgets(s, 255, stdin) ) return 0LL; if ( (unsigned int)sub_4006FD(s) ) { puts("Incorrect password!"); return 1LL; } else { puts("Nice!"); return...