Web前端开发

Web前端开发WEB三阶段 第一阶段: ARPA Net – 异构机器互联互通 TCP/IP – 异构网络传输协议 FTP – 文件传输协议 第二阶段:超文本文档 (HTML),HTTP,URL,Web Server,UI Browser 第三阶段:各种浏览器产生 HTTP协议的特点: 基于请求-响应模式: 请求一定从客户端发出,服务器进行响应; 断开式链接: 服务器处理完客户的请求,即断开连接; 无状态保存: 无记忆能力, 不对每次的通信状态进行保存; Web 标准的构成 主要包括结构(Structure)html 、表现(Presentation)css和行为(Behavior)javascript 三个方面 一、HTML1.HTML简介HTML 指的是超文本标记语言 (Hyper Text Markup Language) ,它是用来描述网页的一种语言。 HTML 不是一种编程语言,而是一种标记语言 (markup language)。标记语言是一套标记标签 (markup tag)。 它可以加入图片、声音、动画、多媒体等内容(超越了文本限制...

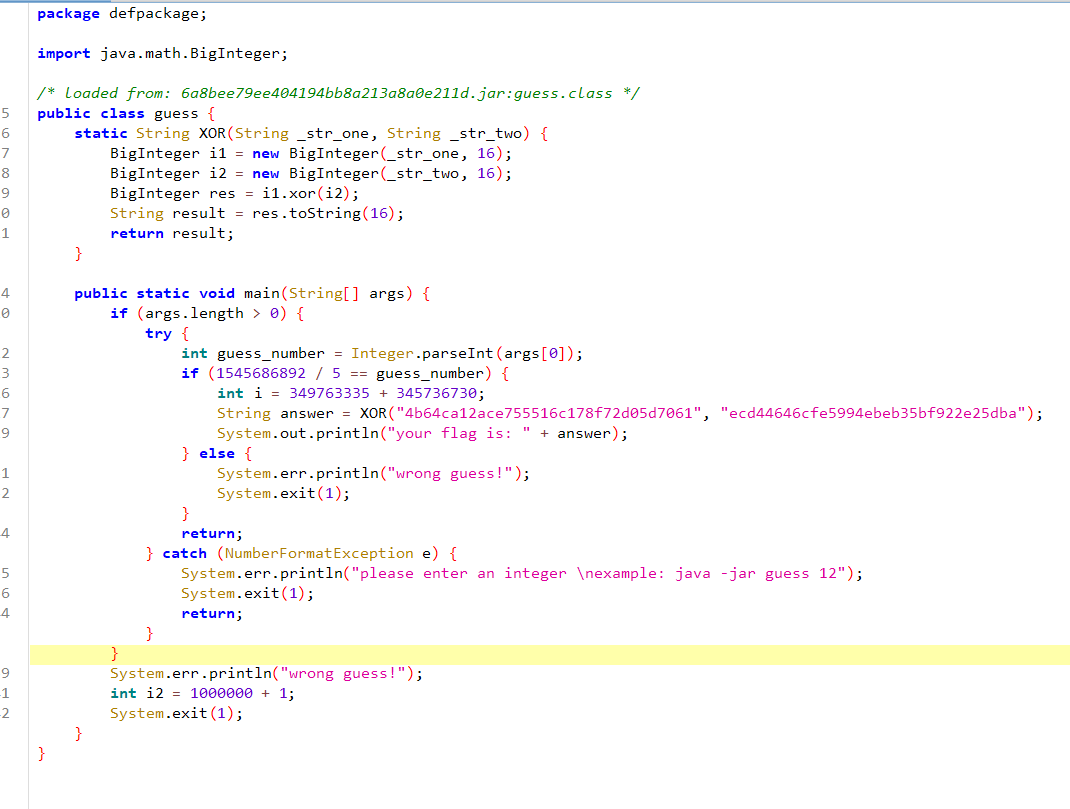

逆向攻防世界CTF系列22-Guess-the-Number

逆向攻防世界CTF系列22-Guess-the-Numberjadx打开 123456789101112131415161718import java.math.BigInteger;public class Test05 { static String XOR(String _str_one, String _str_two) { BigInteger i1 = new BigInteger(_str_one, 16); BigInteger i2 = new BigInteger(_str_two, 16); BigInteger res = i1.xor(i2); String result = res.toString(16); return result; } public static void main(String[] args) { String answer =...

计算机网络(山财考试版)

计算机网络(山财考试版)第一章、概述internet(互连网):局部范围之间连成的计算机网络 Internet(==互联网==,因特网):覆盖全球,数量极大的各种计算机网络互连起来 1.1 互联网的概述计算机网络:由若干节点和连接这些节点的链路组成 主机:与网络相连的计算机 互联网的三阶段 第一阶段:从单个网络(ARPANET:1990关闭)向互联网发展的过程(1969-1983) 1983:Internet诞生(TCP/IP标准确立) 第二阶段:建成了三级结构的互联网:主干网,地区网,校园网(企业网) 第三阶段:逐渐形成了多层次ISP结构的网络(互联网服务提供者) 根据服务覆盖面积大小分为:主干ISP,地区ISP,本地ISP 1.2 互联网的组成1.2.1 边缘部分==边缘部分==:由所有连接在互联网上的主机组成(用户使用) 端系统:处在互联网边缘部分的所有主机(小到网络摄像头,大到单位计算机) AB主机通信:AB上的两个进程通信 1.2.2...

逆向攻防世界CTF系列21-answer_to_everything

逆向攻防世界CTF系列21-answer_to_everything无聊的题,扔进IDA 12345678__int64 __fastcall not_the_flag(int a1){ if ( a1 == 42 ) puts("Cipher from Bill \nSubmit without any tags\n#kdudpeh"); else puts("YOUSUCK"); return 0LL;} Cipher密文加密的意思,回过头看提示 sha1 得到了一个神秘的二进制文件。寻找文件中的flag,解锁宇宙的秘密。注意:将得到的flag变为flag{XXX}形式提交。 sha1加密 一开始将#kdudpeh加密提交发现错了 后来把#去掉提交就行了

计算机网络每章总结(山财考试版)

计算机网络每章总结第一章、概述一、本章重要概念 计算机网络:把许多计算机连在一起,而互联网把许多网络连在一起,是网络的网络。 以i开始的internet(互连网)是通用名词,泛指多个计算机相连的网络这些网络的通信协议可以是任意的。 以I开始的Internet(互联网)是专用名词,当前全球最大的、开放的众多网络连接而成的的特定的计算机网络,并采用(TCP/IP)...

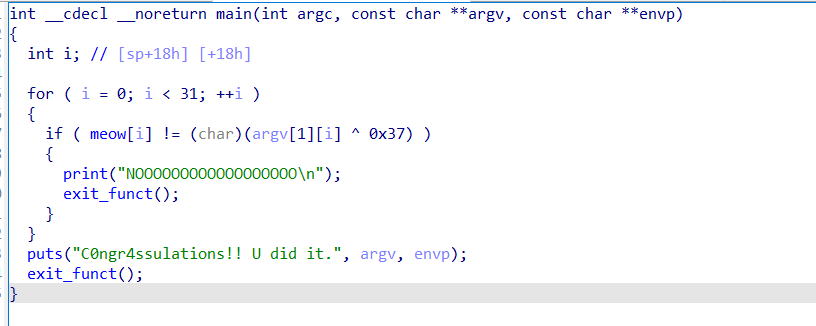

逆向攻防世界CTF系列20-Mysterious

逆向攻防世界CTF系列20-Mysterious无壳32位,扔进IDA8.3 这俩可疑,追踪得 这里就是输出flag的地方,长度必须<5 String我猜测就是我们的输入,动调看看,果然是 意思就是xyz是我们输入的4,5,6位 前三位不知道,但是看到v4=z,我可以动调修改寄存器,右键modify,成0x7A,因为z的十六进制是0x7A 然后F8或F9

HGAME CTF 2025 Week1 + Week2 wp

HGAME CTFMISCHakuya Want A Girl Friend12345678910111213141516171819202122232425def hex_to_bytes(hex_str): # 将十六进制字符串转化为字节序列 hex_values = hex_str.split() # 按空格分隔 byte_array = bytes(int(value, 16) for value in hex_values) # 将每个16进制字符串转换为字节 # byte_array = bytes(int(value, 16) for value in reversed(hex_values)) # 将每个16进制字符串转换为字节 print(byte_array) return byte_arraydef convert_file(input_file, output_file): # 读取输入文件中的16进制数据 with open(input_file, 'r') as infile:...

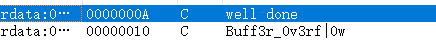

逆向攻防世界CTF系列19-srm-50

逆向攻防世界CTF系列19-srm-5032位无壳 main函数看半天,字符串看半天没有思路 运行一下吧 Registration 搜索一下这个字符串 ctrl+x交叉引用 定位 123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566INT_PTR __stdcall DialogFunc(HWND hDlg, UINT a2, WPARAM a3, LPARAM a4){ HMODULE ModuleHandleW; // eax HICON IconW; // eax HMODULE v7; // eax HWND DlgItem; // eax HCURSOR CursorW; // [esp-4h] [ebp-34Ch] CHAR String[256]; // [esp+8h] [ebp-340h] BYREF CHAR v11[256]; //...

计算机网络学习版

计算机网络第一章、概述1.1 相关介绍21世纪特征:数字化,网络化,信息化(网络为核心) 三大网络 电信网络:电报传真 有线电视网络:电视节目 计算机网络:计算机间传数据 internet(互连网):局部范围之间连成的计算机网络 Internet(==互联网==,因特网):覆盖全球,数量极大的各种计算机网络互连起来 两个基本特点:连通性和共享 互联网+:互联网+各个传统行业 1.2 互联网的概述计算机网络:由若干节点和连接这些节点的链路(有线,无线)组成 主机:与网络相连的计算机 互联网的三阶段 第一阶段:从单个网络(ARPANET:1990关闭)向互联网发展的过程(1969-1983) 1983:Internet诞生(TCP/IP标准确立) 第二阶段:建成了三级结构的互联网:主干网,地区网,校园网(企业网) 第三阶段:逐渐形成了多层次ISP结构的网络(互联网服务提供者) ...

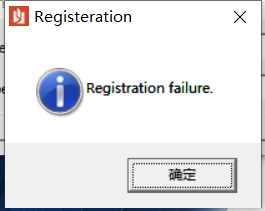

逆向攻防世界CTF系列18-re-for-50-plz-50

逆向攻防世界CTF系列18-re-for-50-plz-5032位无壳,我用的吾爱pj的7.5版本,用的8.3和7.0无法反汇编,没有这个插件 moow:cbtcqLUBChERV[[Nh@_X^D]X_YPV[CJ 123456key = "cbtcqLUBChERV[[Nh@_X^D]X_YPV[CJ"flag = ''for i in range(len(key)): print(chr(ord(key[i]) ^ 0x37),end='') TUCTF{but_really_whoisjohngalt}