攻防世界33-lottery-CTFWeb

发表于|更新于|web

攻防世界33-lottery-CTFWeb

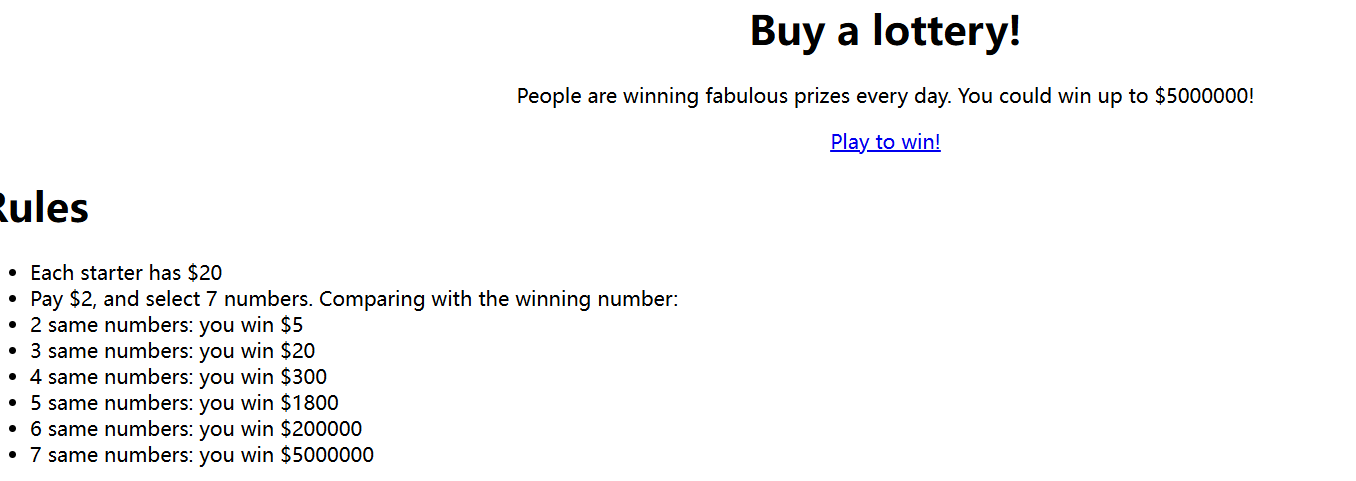

规则就是2个相同的数字赢5块….

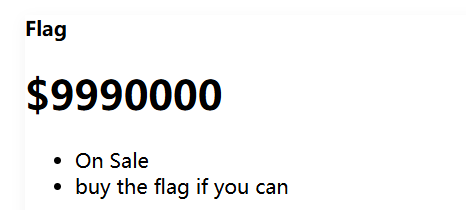

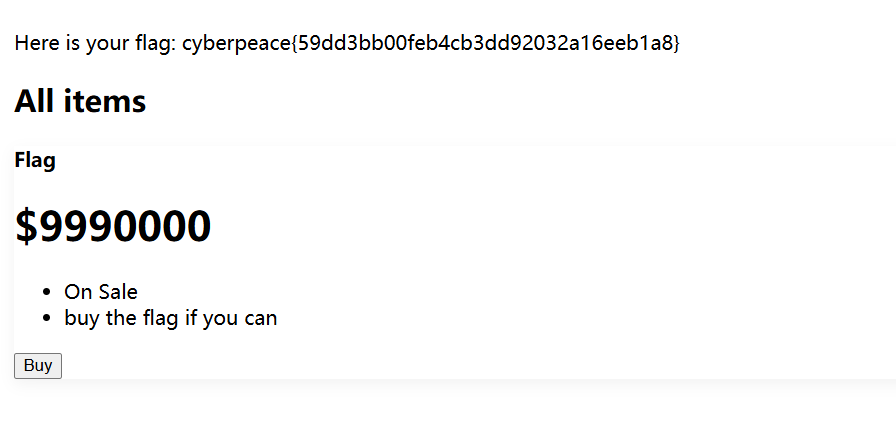

flag是要9990000买到的,初始账户只有20,买一次2块

先注册

看看源码试试

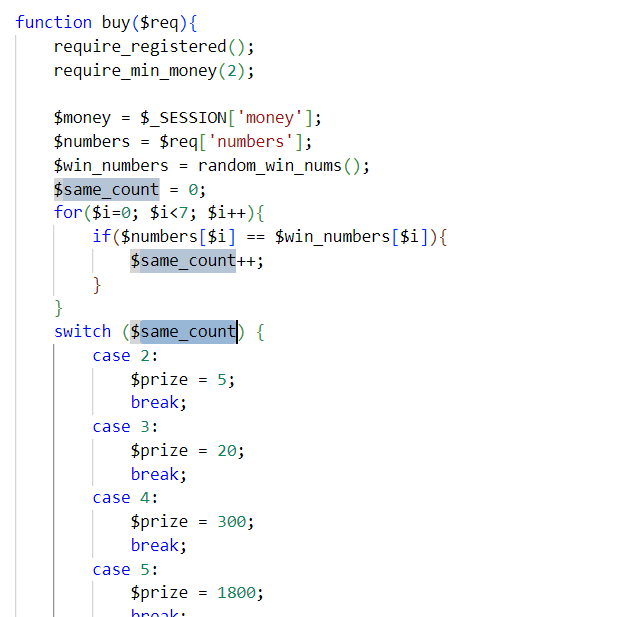

源码中api.php里有buy方法

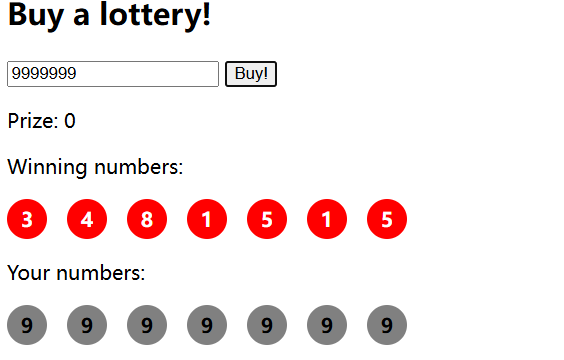

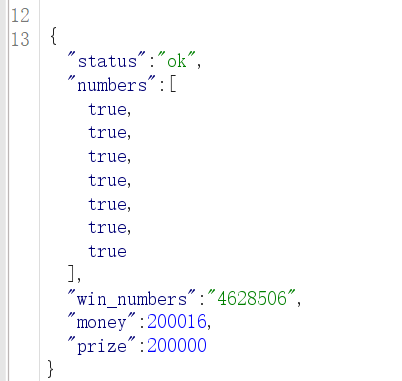

我么发现了随机生成的win_number[i]呵numbers[i]是弱比较,能不能绕过呢?

如果是输入true肯定跟1,2是==的

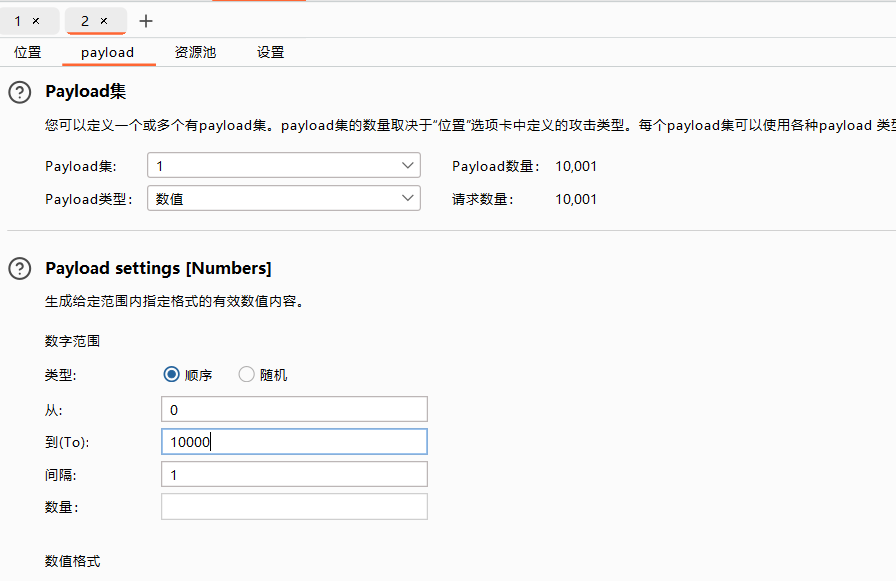

抓包看看

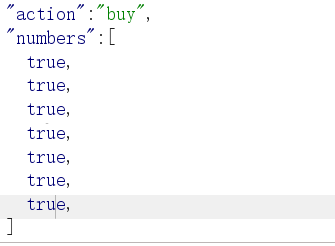

改成这

刷钱就行买到了

文章作者: Matriy

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Matriy's blog!

相关推荐

2025-03-28

攻防世界15-baby_web-Web

baby_web-CTFWeb进阶wp-攻防世界15描述:云平台报表中心收集了设备管理基础服务的数据,但是数据被删除了,只有一处留下了入侵者的痕迹。 直接看云平台报表中心 有个id=1,http://61.147.171.105:53702/index.php?id=1 改成2,3,aaa都没有变化,尝试爆破一下(感觉做多了无非就这几种方式) 改成下面那样开始爆破 找到flag

2024-12-09

CTF-Web入门wp-XCTF-(1-12)

CTF-Web入门wp-XCTF-(1-12)本人也是刚入门ctf-web系列,写一点wp 另外提供两个学习ctf的网站Hello CTF (hello-ctf.com)和Web 简介 - CTF Wiki (ctf-wiki.org) 入门题目地址:攻防世界 (xctf.org.cn) view_sourceF12查看Flag get_post使用HackBar get提交1...

2025-03-29

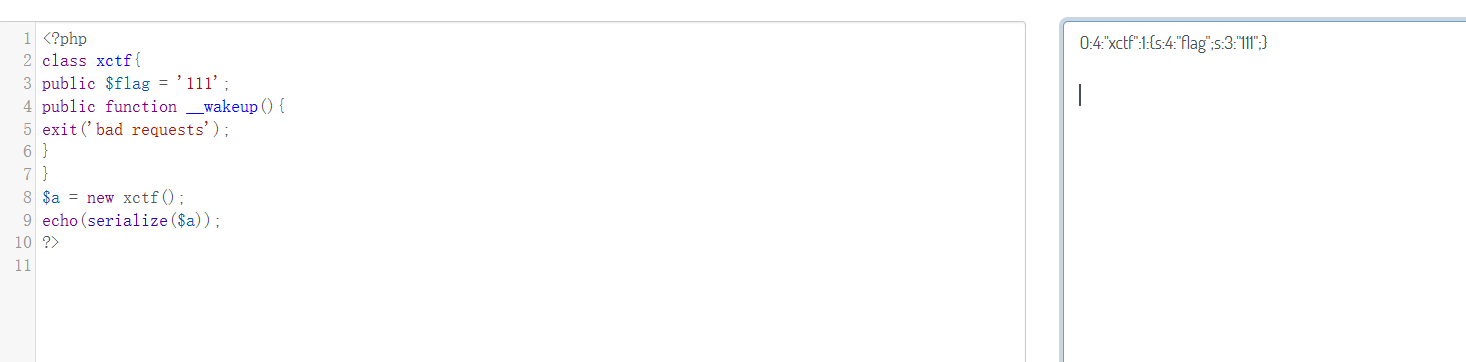

攻防世界16-unserialize3-Web

攻防世界16-unserialize3-CTFWeb进阶根据题意,很明显是反序列化,反序列化的知识可以自己查,PHP 反序列化基础 - Hello CTF (hello-ctf.com)也行 123456class xctf{public $flag = '111';public function __wakeup(){ exit('bad requests');}?code= 以下是ctf中常用的方法: 1234567891011__wakeup() //------ 执行unserialize()时,先会调用这个函数__sleep() //------- 执行serialize()时,先会调用这个函数__destruct() //---- 对象被销毁时触发__call() //-------- 在对象上下文中调用不可访问的方法时触发__callStatic() //-- 在静态上下文中调用不可访问的方法时触发__get() //---------...

2024-12-11

PHP2-CTFWeb进阶wp-攻防世界13

CTFWeb进阶wp-攻防世界-PHP2用了御剑和dirsearch扫描了一下发现什么也没扫描到,其它人好像有扫描到的,看了大佬的wp说有index.phps,去查了下。 phps 文件就是 php 的源代码文件,可以当作一个知识点记住,直接访问/index.phps,得到源码 123456789101112131415<?phpif("admin"===$_GET[id]) { echo("<p>not allowed!</p>"); exit();}$_GET[id] = urldecode($_GET[id]);if($_GET[id] == "admin"){ echo "<p>Access granted!</p>"; echo "<p>Key: xxxxxxx </p>";}?>Can you anthenticate to...

2025-04-01

攻防世界17-php_rce-Web

攻防世界17-php_rce-CTFWeb进阶 这题没什么头绪,还以为是个广告,提到了ThinkPHPV5,和phprce,可以去查一下 找到了一些帖子,看一下 解法1:发现了这么一个用法: /index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami 可以替换一些指令,ls查看没看到一些有用的信息,我用find指令去看看find / -type f -name ‘flag‘ /index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=find / -type f -name...

2024-12-31

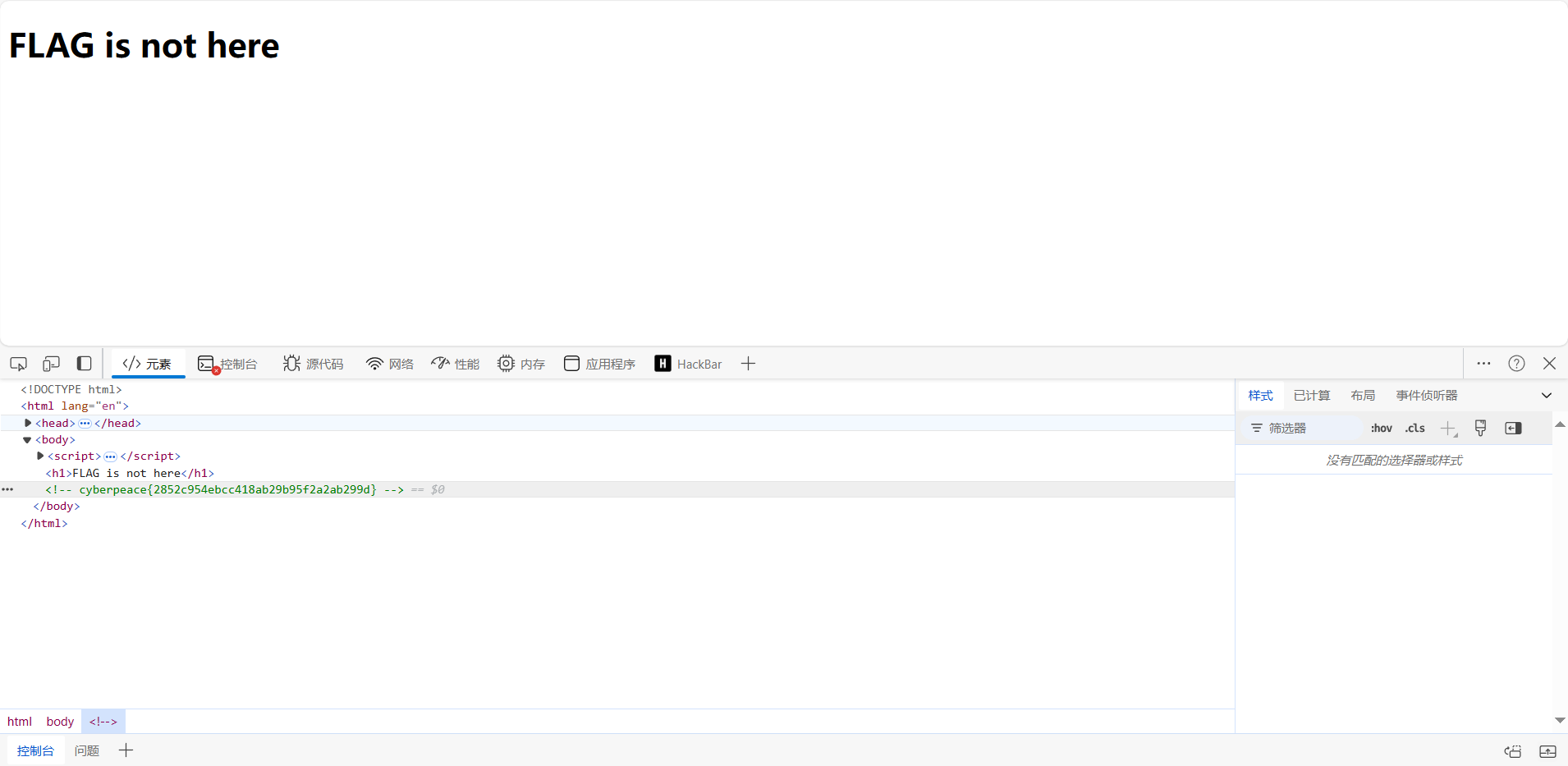

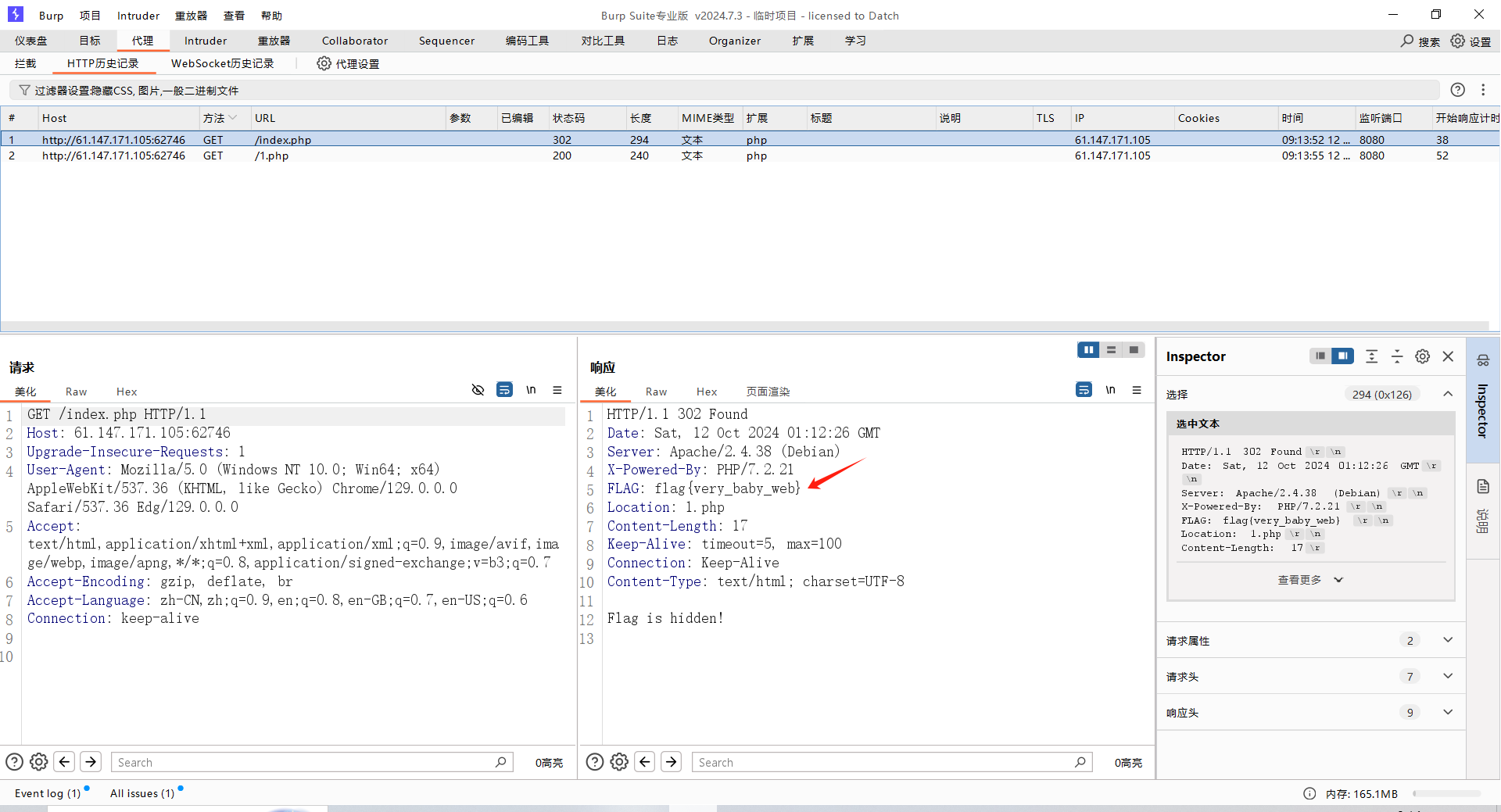

baby_web-Web-攻防世界14

baby_web-CTFWeb进阶wp-攻防世界14页面显示1.php,可以先访问下源码和index.php,发现内容一致,再查看下cookie和header,看一下有没有藏flag,发现没。 dirsearch一下,发现访问index.php会重定向到1.php。抓包看一下 查得flag

评论