2025 UCSC CTF WriteUp

2025 UCSC CTF wp Reverseeasy_re-ucsc简单异或 1234enc = '''n=<;:h2<'?8:?'9hl9'h:l>'2>>2>hk=>;:?'''for i in range(0,len(enc)): print(chr(ord(enc[i]) ^ 10),end='') flag{d7610b86-5205-3bf3-b0f4-84484ba74105} EZ_debug-ucscdebug能看结果,下断点道最后就行,直接看 123for i in range(0,len(enc)): print(chr(enc[i]),end='') flag{709e9bdd-0858-9750-8c37-9b135b31f16d} simplere-ucsc...

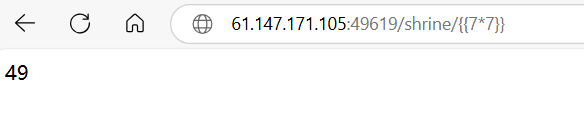

攻防世界34-shrine-CTFWeb

攻防世界34-shrine-CTFWeb123456789101112131415161718192021222324252627import flaskimport osapp = flask.Flask(__name__)app.config['FLAG'] = os.environ.pop('FLAG')@app.route('/')def index(): return open(__file__).read()@app.route('/shrine/<path:shrine>')def shrine(shrine): def safe_jinja(s): s = s.replace('(', '').replace(')', '') blacklist = ['config', 'self'] return...

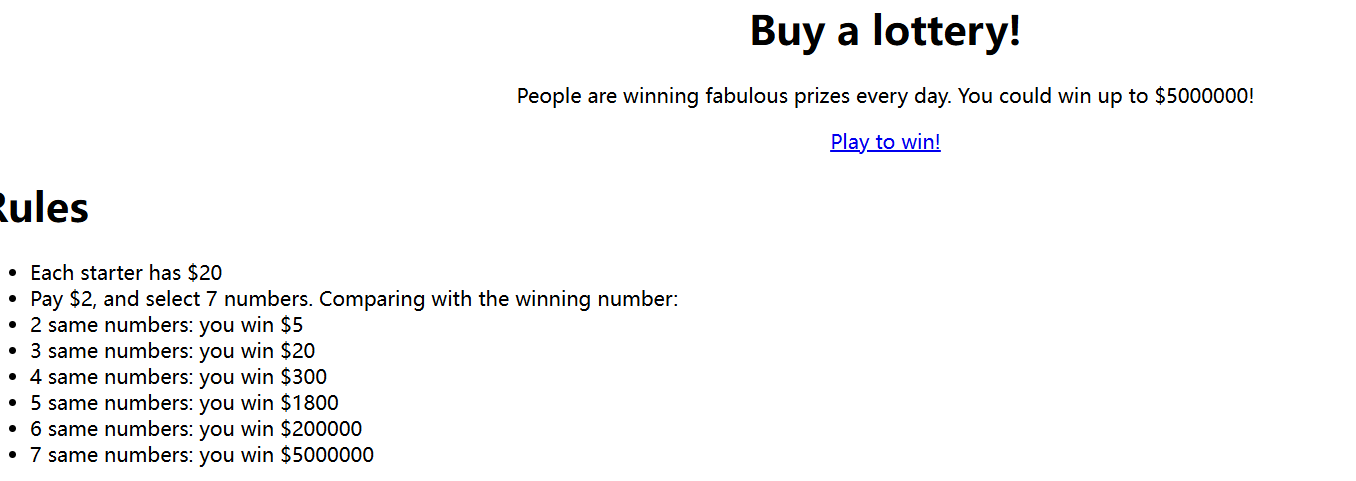

攻防世界33-lottery-CTFWeb

攻防世界33-lottery-CTFWeb 规则就是2个相同的数字赢5块…. flag是要9990000买到的,初始账户只有20,买一次2块 先注册 看看源码试试 源码中api.php里有buy方法 我么发现了随机生成的win_number[i]呵numbers[i]是弱比较,能不能绕过呢? 如果是输入true肯定跟1,2是==的 抓包看看 改成这 刷钱就行买到了

攻防世界32-easyphp-CTFWeb

攻防世界32-easyphp-CTFWeb1234567891011121314151617181920212223242526272829303132333435363738394041<?phphighlight_file(__FILE__);$key1 = 0;$key2 = 0;$a = $_GET['a'];$b = $_GET['b'];if(isset($a) && intval($a) > 6000000 && strlen($a) <= 3){ if(isset($b) && '8b184b' === substr(md5($b),-6,6)){ $key1 = 1; }else{ die("Emmm...再想想"); }}else{ ...

攻防世界31-easytornado-CTFWeb

攻防世界31-easytornado-CTFWeb访问后有几个链接看看,得到的信息: flag在 /fllllllllllllag下 暗示:md5(cookie_secret+md5(filename)) 得到的路径:file?filename=/flag.txt&filehash=21a073b29aae29b74a5eb92d46d91b95 思考cookie_secret是什么 先改成file?filename=/fllllllllllllag&filehash=21a073b29aae29b74a5eb92d46d91b95试试 报错得到:error?msg=Error的路径,显示error,看看是否存在ssti error?msg=49...

攻防世界30-file_include-CTFWeb

攻防世界30-file_include-CTFWeb12345678<?phphighlight_file(__FILE__); include("./check.php"); if(isset($_GET['filename'])){ $filename = $_GET['filename']; include($filename); }?> 应该是做了过滤 对路径删删减减,发现分别对read...

SQCTF WriteUp

SQCTF WriteUp 题目名称 解出情况 Web 千查万别 未解出 自私的小s 未解出 MISC 可否许我再少年 忘交问卷了 ez_music2 未解出 花非花,雾非雾_0 未解出 PWN 花非花,雾非雾_1 未解出 MISCYuanShen_Start! 忘记写wp了,新版aud能看音轨的信息,然后解压,一个docx,套娃解就行 FFT IFFTGPT写个复原脚本,一个什么东西存到两个文件夹,忘记写wp了大概是这样 SQCTF{HELLO} 孩儿们等我破军修二维码 flag{亲爱的召唤师:欢迎来到sqnuctf!}修了半天 Welcome_Sign_in扫二维码即可 love.host 1sqctf{Sun Ensheng is the most...

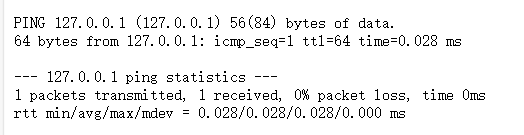

攻防世界29-cat-CTFWeb

攻防世界29-cat-CTFWebping一下127.0.0.1 信息有限,扫描一下目录,也没找到有效信息,抓包也没发现 输入127.0.0.1 | ls 发现被过滤了一些字符,返回invalid...

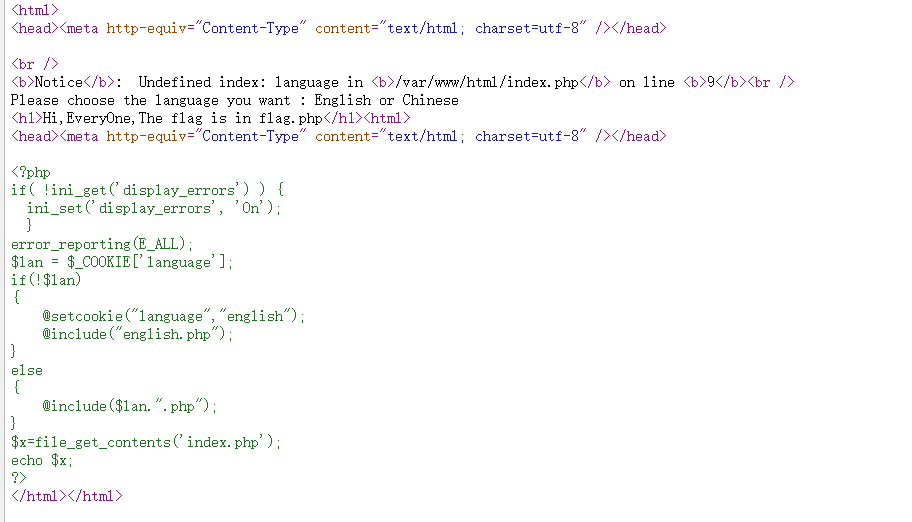

攻防世界28-fileinclude-CTFWeb

攻防世界28-fileinclude-CTFWeb文件包含,看源代码 lan不为空则include$lan.php,得到flag在flag.php里,我们要让利用这个漏洞输出源码 php://filter/read/convert.base64-encode/resource=flag PD9waHANCiRmbGFnPSJjeWJlcnBlYWNlezY1bzQxNzIxZGJlZGViMTFkMTgwYTQ1ZGE3MTViY2FhfSI7DQo/Pg== base64解码即可

攻防世界27-fileclude-CTFWeb

攻防世界27-fileclude-CTFWeb代码审计,文件包含 1234567891011121314WRONG WAY! <?phpinclude("flag.php");highlight_file(__FILE__);if(isset($_GET["file1"]) && isset($_GET["file2"])){ $file1 = $_GET["file1"]; $file2 = $_GET["file2"]; if(!empty($file1) && !empty($file2)) { if(file_get_contents($file2) === "hello ctf") { include($file1); } } else ...