JavaSe

JavaSe一、Java简介1.C/S,B/S...

逆向攻防世界CTF系列27-200simple-check-100

逆向攻防世界CTF系列27-200simple-check-100巨难受的一题,gdb环境配了半天 32位无壳 这里要check,先跟进下面的interesting_function看看 putchar,这里就是输出,那我们只需要动调将check_key那修改为正确就行 下断点 右上角右键modify成1 但是输出乱码。 查阅资料后可以用gbd动调 环境配了半天 如果是2024-11-11左右安装gbd如果出现报错,可以参考[Kali 2024 逆向调试 GDB 13.2 安装插件 Peda...

BUUCTF-re-page1

BUUCTF-re-page1easyre 提交 reverse1跟进Str2,加flag 瞎了,上面还有个如果是o就换成0,改一改提交 {hell0_w0rld} reverse2flag:{hacking_for_fun} 但做了替换 flag{hack1ng_fo1_fun} 内涵的软件DBAPP{49d3c93df25caad81232130f3d2ebfad} flag{49d3c93df25caad81232130f3d2ebfad} 新年快乐upx壳,工具脱壳 xor 有个异或逻辑 跟进global 12345678910111213enc = [ 0x66, 0x0A, 0x6B, 0x0C, 0x77, 0x26, 0x4F, 0x2E, 0x40, 0x11, 0x78, 0x0D, 0x5A, 0x3B, 0x55, 0x11, 0x70, 0x19, 0x46, 0x1F, 0x76, 0x22, 0x4D, 0x23, 0x44, 0x0E, 0x67, 0x06, 0x68, 0x0F, 0x47, 0x32, 0x4F]for i...

逆向攻防世界CTF系列26-parallel-comparator-200

逆向攻防世界CTF系列26-parallel-comparator-20012345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656667#include <stdlib.h>#include <stdio.h>#include <pthread.h>#define FLAG_LEN 20void * checking(void *arg) { char *result = malloc(sizeof(char)); char *argument = (char *)arg; *result = (argument[0]+argument[1]) ^ argument[2]; return result;}int highly_optimized_parallel_comparsion(char...

SQL Server

SQL Server第一章、数据库系统概述1.1 数据管理的发展阶段 人工管理阶段 纸带、磁带,计算机主要用于科学计算。 (1)数据一般不保存 (2)没有专门的软件对数据进行统一管理 (3)数据无法共享 (4)数据不具独立性 文件管理阶段 磁盘、磁鼓。计算机开始大量用于管理数据。 数据可以在存储设备中长期保存,具备了一定的独立性和共享性。 数据文件是面向程序,数据共享性较差,冗余度较大,一致性差,数据独立性较差,数据之间的联系较弱。 数据库管理阶段 计算机主要用于大规模数据、分布数据的管理,硬件方面出现大容量磁盘、按需增容磁带机,软件方面出现DBMS,数据管理主要采用联机实时处理、批处理、分布处理等方式。 采用复杂的结构化的数据模型 较高的数据独立性 数据高共享低冗余 数据控制功能强 大数据管理技术 各类大数据技术多传承自关系型数据库,如关系数据库上的异构数据集成技术、结构化查询技术、数据半结构化组织技术、数据联机分析技术、数据挖掘技术、数据隐私保护技术等。 1.2...

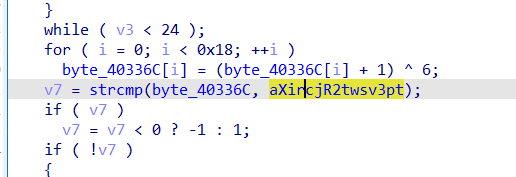

逆向攻防世界CTF系列25-EasyRE

逆向攻防世界CTF系列25-EasyRE32位无壳,ida看main,简单异或 跟进 上面那个flag迷惑人用的 先做了一个反转,然后做一个 -1 然后^ 6 12345678910111213enc =[ 0x78, 0x49, 0x72, 0x43, 0x6A, 0x7E, 0x3C, 0x72, 0x7C, 0x32, 0x74, 0x57, 0x73, 0x76, 0x33, 0x50, 0x74, 0x49, 0x7F, 0x7A, 0x6E, 0x64, 0x6B, 0x61]for i in range(len(enc)): enc[i] = (enc[i] ^ 6) - 1for i in range(len(enc)): print(chr(enc[len(enc) - i - 1]), end='')

Python

Python一、数据类型、运算符、字符串string,int,float,+-,*,/,//(整除),%,**指数 1234567print(type('abc'))int(x)#类型转换为intfloat(x)str(x)print(10**10)#100name="888"print("ABC"+name+"666") 字符串格式化 123456name="luhao"print("555%s" %name)location="HZ"print("555%sin%s" %(name,location))staic=...

逆向攻防世界CTF系列24-lucknum

逆向攻防世界CTF系列24-lucknum简单至极 64位无壳 打开main函数,F5反汇编 flag{c0ngr@tul@ti0n_f0r_luck_numb3r}

数据结构和算法

数据结构和算法一.数据结构1. 稀疏数组和队列1.1稀疏数组12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656667package DataStrucetures;import java.io.FileNotFoundException;import java.io.PrintStream;import java.util.Arrays;public class SparseArray { public static void main(String[] args) { int[][] chessArray = new int[11][11]; chessArray[1][2]=1; chessArray[2][3]=2; System.out.println("原数组为:"); ...

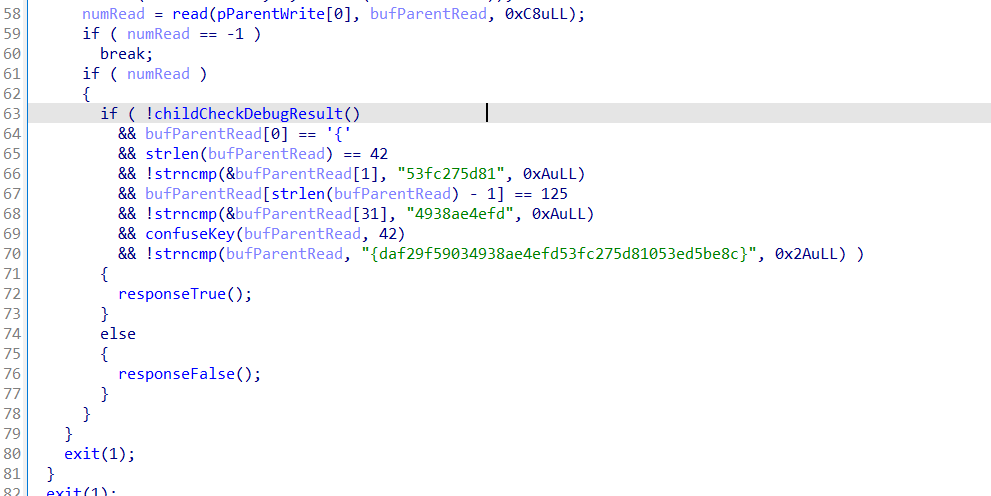

逆向攻防世界CTF系列23-re1-100

逆向攻防世界CTF系列23-re1-10064位无壳,无聊的题 shift+f12定位到 必须{}开头结尾,前十位和后十位给出,最后必须={daf29f59034938ae4efd53fc275d81053ed5be8c} 看看confuseKey 就是中间换了顺序1234变成3412 53fc275d81053ed5be8cdaf29f59034938ae4efd 去掉花括号,这里是试出来的一开始加了flag